Fokusfunktionen

Vollständiger ausgelagerter Service

Überwachung und Betrieb rund um die Uhr

Mehrschichtige Verteidigung

1. Vollständiges Outsourcing von Firewall-Vorgängen

Wir bieten einen One-Stop-Service mit Beschaffung, Grundeinstellungen, Installation und Betrieb von Firewalls, der Ihnen die Mühen des Firewall-Managements abnimmt.

Wir nutzen das operative Know-how, das wir durch den Betrieb von über 2.000 Geräten in Japan aufgebaut haben, um einen äußerst zuverlässigen Service im ASEAN-Bereich zu bieten.

2. Überwachung und Betrieb rund um die Uhr durch Fachingenieure

Unsere Sicherheitsexperten überwachen Ihre Firewalls aus der Ferne rund um die Uhr.

Wenn eine Unterbrechung oder Anomalie festgestellt wird, werden wir Sie kontaktieren und eine Wiederherstellung durchführen.

Flexibler Support wie Firmware-Versionen-Upgrades und Vor-Ort-Support ist ebenfalls verfügbar.

3. Erhöhen Sie Ihre Netzwerksicherheit mit mehreren Verteidigungsebenen.

Unterstützt Hardware und virtuelle Appliances von Palo Alto Networks und Fortigate.

Neben der Erkennung und Abwehr bekannter Bedrohungen, erkennt und verteidigt der Dienst mit Sandbox auch gegen unbekannte Bedrohungen.

Wir stellen die Ausrüstung und Lizenzen zur Verfügung, oder Sie können Ihre vorhandenen Anlagen nutzen, um die neuesten Sicherheitsmaßnahmen mit minimalen Investitionen zu implementieren.

Servicefunktionen

Verschiedene Sicherheitsfunktionen, die perfekt auf Ihre Bedürfnisse zugeschnitten sind.

Überwachung / Wartung

Wir überwachen Ihr Firewall-Gerät rund um die Uhr von Überwachungssystemen aus. Im Falle eines Vorfalls werden wir Sie so schnell wie möglich benachrichtigen und die Wiederherstellung unterstützen.

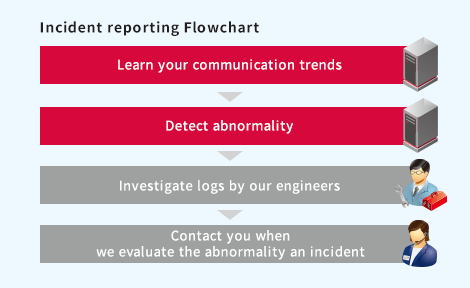

Anomalie-Erkennung

Unsere proprietären Systeme zur Erkennung von Anomalien lernen Ihre Kommunikationstrends kennen und erkennen Anomalien.

Elemente, die in einem On-Box-Bericht angezeigt werden können

- Anzahl der zugelassenen Verbindungen

- Anzahl der abgelehnten Verbindungen

Beispiele für Anomalien, die unsere Anomalie-Erkennungssysteme erkannt haben

- Mit Viren infizierte PCs, die nicht normal kommunizieren

- Plötzlicher Anstieg der Kommunikation zu Webservern in der DMZ

Monatsbericht

Ein monatlicher Bericht zeigt Ihnen eine Zusammenfassung der Reaktionen auf Vorfälle und den Betriebsstatus der Firewall.

Vielfalt an Optionen

Optionale Funktionen wie erweiterter Support, Hot-Standby, Malware-Schutz, VPN und andere stehen für Ihre weiteren Anforderungen bereit.

Unterstützte Geräte

Sie können die perfekte Appliance und virtuelle Firewall für Ihre Netzwerkumgebung und -anwendung auswählen oder Ihr VM-Server kann auch auf den Cloud-Diensten der IIJ-Gruppe aufbauen.

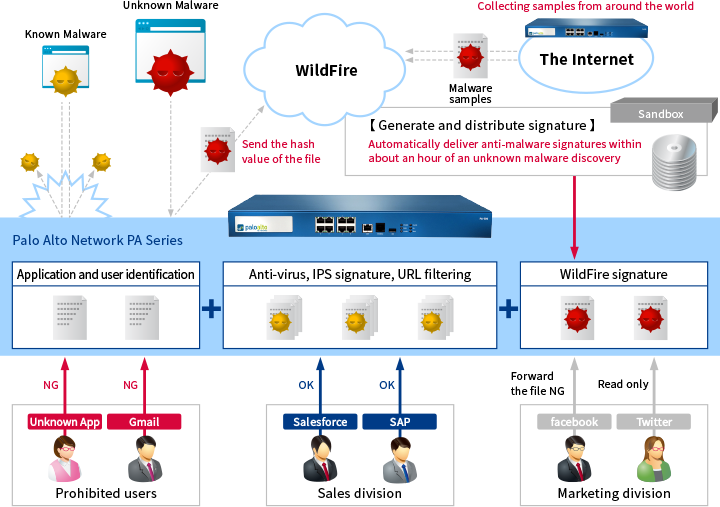

Palo Alto PA-Serie / Palo Alto VM-Serie

Firewalls der nächsten Generation, die Identifizierung und Kontrolle auf Anwendungsebene ermöglichen. Die Option „Bedrohungsprävention“, die die IPS- und Anti-Malware-Funktionen kombiniert, um Bedrohungen umfassend zu blockieren, und die Option „WildFire“, die Zero-Day-Exploits und fortgeschrittene Verschleierungstechniken verwendet, um unbekannte Malware zu erkennen, sind verfügbar.

FortiGate-VM / FortiGate Appliance

NGFW/UTM (Unified Threat Management)-Firewall der nächsten Generation, die mehrere Sicherheitsfunktionen in einer Einheit mit hoher Leistung und ausgezeichneter Kostenleistung durch den proprietären FortiASIC-Sicherheitsprozessor kombiniert.

Merkmale der Palo Alto PA-Serie und der Palo Alto VM-Serie

Firewall der nächsten Generation für mehrstufige Verteidigung mit einem Gerät

Die Palo Alto Networks PA-Serie bietet die herkömmliche Signatur zum Erkennen und Schutz vor bekannten Bedrohungen sowie die Sandbox zum Erkennen und Schutz vor unbekannten Bedrohungen. Außerdem ist es möglich, Anwendungen zu identifizieren, zu visualisieren und zu steuern, die mit herkömmlichen Firewalls nicht möglich waren.

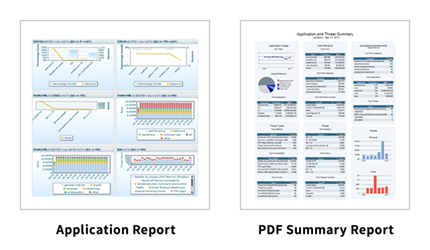

Kommunikation und Nutzung nach On-Box-Berichten visualisieren

Sie können einen Zeitraum für jede Kategorie, wie z. B. Anwendungen oder Datenverkehr, festlegen, um Protokolle mit Informationen auszuwählen, die Sie benötigen, und sie als Berichte anzeigen. Sie können dann nicht nur den Netzwerkstatus, sondern auch den Aktivitätsstatus jeder Anwendung oder jedes Nutzers erkennen.

Elemente, die in einem On-Box-Bericht angezeigt werden können

- Verkehrsprotokolle

- Bedrohungsprotokoll

- Systemprotokoll

- Bericht zur Anwendungsaggregation

- Bericht zum Bedrohungsschutz

Anzeigeformat für On-Box-BerichteOn-Box Report Display Format

- Anwendungsbericht

- Bedrohungsbericht

- Verkehrsbericht

- PDF-Zusammenfassungsbericht

-

Der Berichtszeitraum, auf den Sie verweisen können, hängt von der Anzahl der Kommunikationsprotokolle ab

Funktionsübersicht

- Bedrohungsschutz

-

Schützt das System vor bekannten Bedrohungen wie Viren, Spyware und Schwachstellenangriffen.

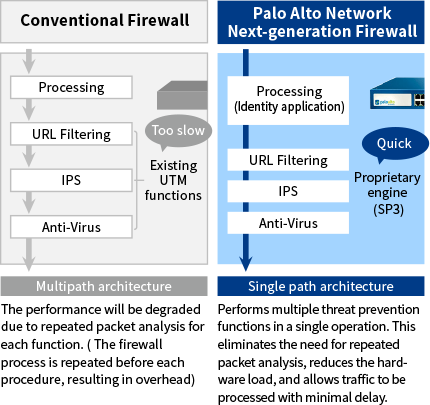

Erkennen und Schützen von Kommunikation durch Optionen zum Bedrohungsschutz

Die Anti-Virus- und Anti-Spyware-Funktion erkennt und schützt Kommunikationen, bei denen es sich um Viren oder Spyware handeln könnte, und der Schwachstellenschutz erkennt Angriffe, die es auf Schwachstellen abgesehen haben könnten.Vorteil der UTM-Funktion der Firewall der nächsten Generation

Die UTM-Funktion der konventionellen Firewall kann die Leistung stark beeinträchtigen. Die Firewalls der nächsten Generation von Palo Alto Networks bieten jedoch Bedrohungsschutzfunktionen mit Softwarearchitektur (Single-Pass-Methode), um Leistungseinbußen zu reduzieren.

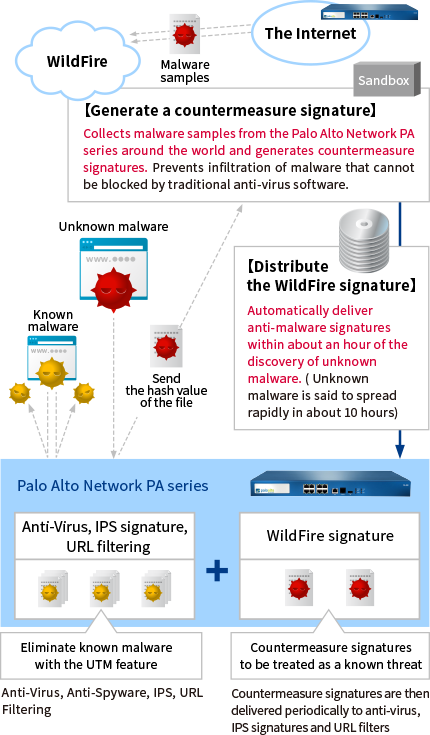

- WildFire (Sandbox)

-

Erkennt und schützt vor unbekannten Bedrohungen in Sandboxen, die durch herkömmliche Maßnahmen wie Antivirus-, IPS- und URL-Filterung nicht verhindert werden können.

Maximale Bedrohungsinformationen in cloudbasierten Sandboxen teilen

Eine Sandbox in der Cloud ermöglicht es Ihnen, den Informationsaustausch über Bedrohungen zu maximieren und gleichzeitig die Hardwareanforderungen zu minimieren. Die zu verteilenden Signaturen werden auch aus Dateien generiert, die von WildFire-Nutzern weltweit übertragen werden. Erkennen und schützen Sie sich schnell vor unbekannten Bedrohungen.Generieren Sie in Zusammenarbeit mit dem Bedrohungsschutzteam eine Signatur zum Schutz vor Bedrohungen.

Wenn festgestellt wird, dass es sich um Malware handelt, wird automatisch eine Virenschutzsignatur generiert und innerhalb einer Stunde an Ihr Gerät geliefert. Die gelieferte Signatur spiegelt sich in den Einstellungen der Antivirus-, IPS-Signatur- und URL-Filterfunktion wider und hilft, die neuesten Bedrohungen zu erkennen und zu schützen.Erstellen von forensischen Berichten

Administratoren können die Dateiinformationen, Sitzungsinformationen und Ergebnisse des Dateilaufzeitverhaltens auf der Portalseite anzeigen. Die Portal-Website bietet außerdem detaillierte Informationen darüber, welche Nutzer anvisiert wurden und welche Anwendungen genutzt wurden.

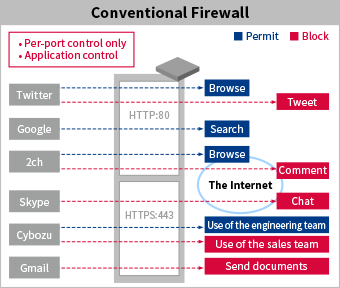

- Anwendungsidentifikation (App-ID)

-

Identifizieren, visualisieren und steuern Sie Anwendungen unabhängig von Port, Protokoll, SSL-Verschlüsselung oder Erkennungsvermeidung. Beispielsweise kann eine Anwendung, die denselben Port verwendet, identifiziert, visualisiert und gesteuert werden, während Port 80 zulässig ist.

- Nutzeridentifikation (Nutzer-ID)

-

Durch die Verknüpfung mit den Active Directory-Servern von Microsoft können Sie erkennen, wer welche Anwendungen verwendet. Auf diese Weise können Sie Anwendungen einrichten, visualisieren und steuern, die für jede Abteilung oder die einzelnen Nutzer zulässig oder verboten sind.

Funktionen von FortiGate Appliances/FortiGate-VM

Verschiedene Sicherheitsfunktionen mit einem guten Preis-Leistungs-Verhältnis

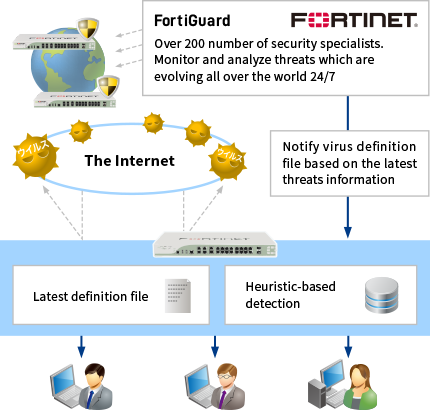

Die von der FortiGate-Serie bereitgestellten Funktionen für Virenschutz, Intrusionsschutz, Webfilterung und E-Mail-Filterung stellen gemeinsam mit FortiGuard-Diensten sicher, dass die Sicherheitsmaßnahmen konsistent auf den aktuellsten Bedrohungsinformationen basieren.

In den sechs Security Centern von Fortinet weltweit überwachen und analysieren über 200 Sicherheitsexperten Bedrohungen in aller Welt rund um die Uhr. Die hier gesammelten Bedrohungsinformationen bieten die neuesten Signaturen für Fortinet-Produkte als FortiGuard-Dienste.

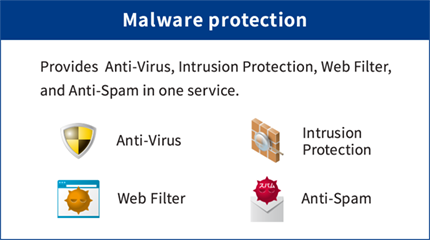

Leistung der FortiGate Appliances von Fortinet

FortiGate, das eine Vielzahl von Sicherheitsfunktionen mit einem ausgezeichneten Preis-Leistungs-Verhältnis bietet, besaß seit 2004 16 Jahre in Folge den größten UTM-Marktanteil.

Funktionsübersicht

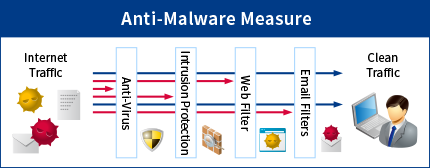

- Anti-Malware (optionale Funktion)

-

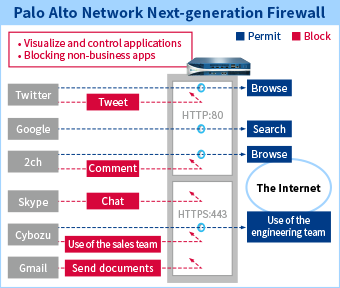

Zusätzlich zu Anti-Virus, Intrusionsschutz und Webfilterung wird die E-Mail-Filterfunktion zentral für mehrere Verteidigungsebenen bereitgestellt.

-

Zu den Anti-Malware-Optionen gehören Virenschutz, Intrusionsschutz, Webfilterung und E-Mail-Filterung

Anti-Malware

Erkennt und entfernt Viren und Spyware von SMTP, POP3, FTPs, IMAP, HTTP und IMs, um ein Eindringen in das Unternehmen zu verhindern.

Intrusionsschutz

Bietet eine Intrusionsschutz (IPS)-Funktion. Schützen Sie Ihr Netzwerk vor Angreifern, indem Sie Schutz auf Netzwerkebene bieten.

Webfilter

Verhindert den Zugriff auf bösartige Websites wie Spyware-/Malware-Drive-by-Download-Websites, Spam-URLs und Phishing.

E-Mail-Filter

Bietet E-Mail-Filterfunktionen. Verbessern Sie die E-Mail-Sicherheit, indem Sie mögliche Spam-Mails markieren und Nutzer alarmieren. -

- Anti-Malware (Anti-Virus) (optionale Funktion)

-

Erkennt und schützt vor Viren und Spyware, die FortiGate durchqueren, basierend auf Virendefinitionsdateien, die von FortiGuard geliefert werden.

Schnelles Update der Pattern-Datei mit Push-Bereitstellung

Virendefinitionsdateien werden in Echtzeit von FortiGuard an FortiGate auf der ganzen Welt verteilt, basierend auf den neuesten Viren-, Spyware- und anderen Bedrohungsinformationen. Dies ermöglicht es, neue Bedrohungen jeden Tag auf der ganzen Welt schneller zu erkennen und zu schützen.

*Die durchschnittliche Anzahl der täglichen Benachrichtigungen beträgt vier, aber die Anzahl variiert je nachdem, ob die Bedrohungsinformationen aktualisiert werden oder nicht.Erkennung und Verteidigung basierend auf Virusverhalten

Neben der Erkennung und dem Schutz anhand der Definitionsdatei, kann dieser Service durch die heuristische Analyse, die den Programmcode des Virencodes scannt, vor Viren schützen, die nicht in der Definitionsdatei enthalten sind.

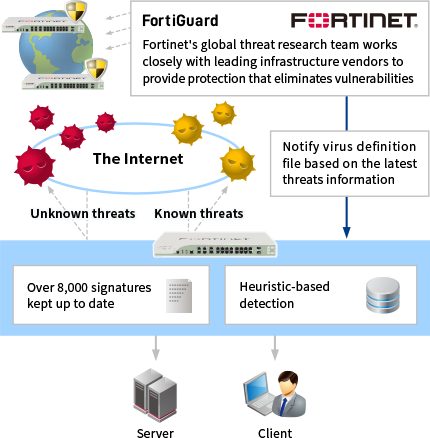

- Anti-Malware (Intrusionsschutz) (optionale Funktion)

-

Zusätzlich zu bekannten Bedrohungen durch Signaturabgleich schützt heuristische Erkennung, die das Kommunikationsverhalten zeigt, den Server und die Clients vor unbekannten Bedrohungen.

-

Diese Funktion ist in der Anti-Malware-Option enthalten

Starke Signaturen basierend auf Bedrohungsinformationen

FortiGate verfügt über eine starke IPS-Signatur mit über 8000 (*), kategorisiert nach Schweregrad, Ziel (Server/Client)/OS-Typ usw. Sie wird mit Informationen auf dem neuesten Stand gehalten, die regelmäßig vom FortiGuard geliefert werden. Dies ermöglicht die Erkennung und Abwehr neuer Angriffe, die täglich auf der ganzen Welt auftreten.

(*) Anzahl Signaturen per Ende Dezember 2015Erkennung und Verteidigung basierend auf Kommunikationsverhalten

In Verbindung mit dem Signaturabgleich schützt die heuristische Erkennung vor Bedrohungen, für die keine Signaturen entwickelt wurden, basierend auf dem Kommunikationsverhalten.

-

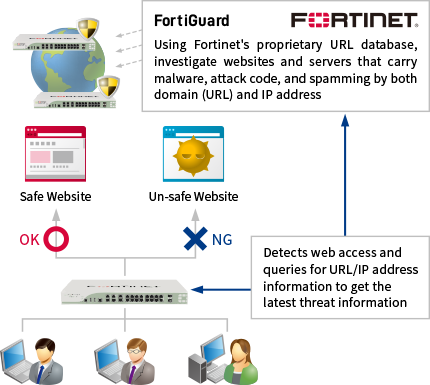

- Anti-Malware (Webfilter) (optionale Funktion)

-

FortiGate verbindet sich in Echtzeit mit FortiGuard, um den Zugriff auf Spyware-/Malware-Drive-by-Download-Websites, Spam-URLs, Phishing und andere gefährliche Websites zu verhindern.

Zugriffsschutz aufgrund gefährlicher Website-Informationen

Wenn FortiGate Webzugriff erkennt, kommuniziert es in Echtzeit (*) mit FortiGuard, um URL- oder IP-Adressinformationen zu erhalten und verhindert den Zugriff auf bösartige Websites basierend auf den Ergebnissen. Obwohl sich der Serverstandort bösartiger Websites häufig ändert, können Echtzeitabfragen den Zugriff auf diese bösartigen Websites mit höherer Genauigkeit blockieren.

(*) Die Abfrageergebnisse werden 60 Minuten lang im Cache gespeichert.

-

Diese Funktion ist in der Anti-Malware-Option enthalten

-